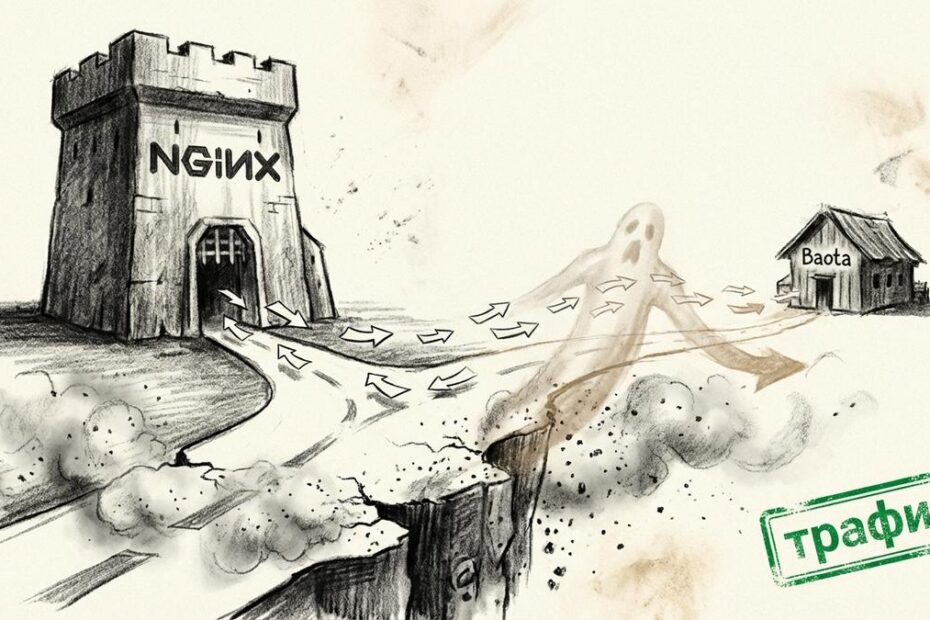

Хакеры просто использовали инструкции NGINX. Оказывается, для взлома не всегда нужны баги

Специалисты Datadog обнаружили активную кампанию по перехвату веб-трафика, нацеленную на серверы NGINX и панели управления хостингом, включая популярную в Азии Baota. Злоумышленники незаметно встраивают вредоносные… Подробнее »Хакеры просто использовали инструкции NGINX. Оказывается, для взлома не всегда нужны баги