Специалисты Silent Push обнаружили волну заражений вредоносной программой SystemBC, которая незаметно превращает серверы и компьютеры в промежуточные узлы для преступного трафика. По новым данным, по всему миру выявлено более 10 000 зараженных IP-адресов, и часть из них относится даже к государственным сайтам. Эксперты предупреждают, что подобные заражения нередко становятся первым шагом перед более серьезными атаками, включая вымогательское шифрование данных.

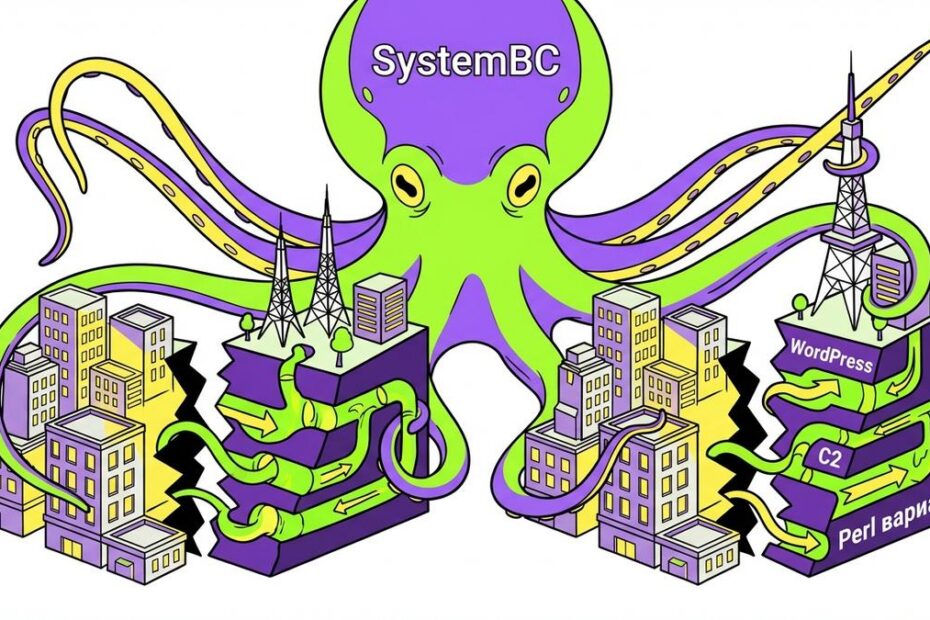

SystemBC известен с 2019 года и относится к семейству вредоносных программ прокси-типа. Он превращает зараженную систему в сетевой посредник, через который злоумышленники пропускают свой трафик. Одновременно программа открывает скрытый удаленный доступ к внутренней сети. Это позволяет использовать взломанные узлы как опорные точки для дальнейшего проникновения. В ряде случаев через SystemBC дополнительно загружались другие вредоносные модули, в том числе шифровальщики.

Аналитики разработали собственный метод отслеживания заражений. С его помощью они зафиксировали более 10 тысяч уникальных зараженных адресов. Наибольшее число пострадавших систем находится в США. Далее идут Германия, Франция, Сингапур и Индия. При этом заражения распределены по миру довольно широко и не ограничены одним регионом.

Отдельное беспокойство вызвали находки в чувствительной инфраструктуре. Специалисты обнаружили зараженные узлы, на которых размещались официальные государственные сайты Вьетнама и Буркина-Фасо. Речь идет не обязательно о взломе самих порталов, но о компрометации серверной площадки, где они размещены. Это все равно создает дополнительные риски для посетителей и владельцев ресурсов.

Управляющая инфраструктура вредоносной сети размещается у провайдеров, которые слабо реагируют на жалобы о злоупотреблениях. Такой подход помогает операторам сети дольше сохранять контроль над узлами. В среднем зараженная система оставалась активной около 38 дней, а некоторые узлы использовались более ста дней подряд. Чаще всего жертвами становились серверы хостинг-провайдеров, а не домашние устройства, поэтому заражения живут дольше из-за редкой смены адресов.

В ходе исследования также найден ранее не описанный вариант SystemBC, написанный на языке Perl и ориентированный на системы Linux. Ни один из популярных антивирусных движков на момент проверки его не распознал. Активность автора вредоносной программы на форумах продолжается и после международной полицейской операции 2024 года, направленной против подобных сетей. Это говорит о том, что развитие семейства не остановилось.

Дополнительные данные показывают, что многие зараженные узлы использовались для атак на сайты под управлением популярной системы управления содержимым WordPress. Прокси на базе SystemBC помогали скрывать реальную инфраструктуру нападающих и обходить блокировки.

Специалисты по защите рекомендуют уделять особое внимание раннему обнаружению признаков SystemBC в сети. Появление этой программы часто становится предвестником более разрушительных сценариев атаки. Регулярная проверка серверов, обновление программного обеспечения и контроль сетевой активности заметно снижают риск длительной скрытой компрометации.