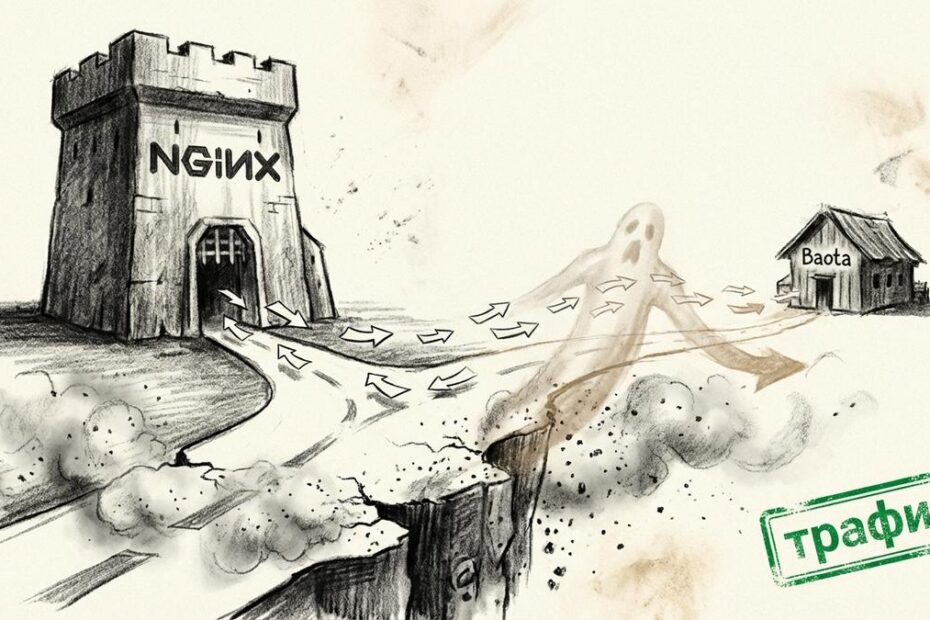

Специалисты Datadog обнаружили активную кампанию по перехвату веб-трафика, нацеленную на серверы NGINX и панели управления хостингом, включая популярную в Азии Baota. Злоумышленники незаметно встраивают вредоносные правила в конфигурацию сервера и начинают пропускать запросы пользователей через подконтрольные им узлы, фактически становясь посредником между сайтом и посетителем.

Атака связана с группой, которая ранее использовала уязвимость React2Shell. Теперь она применяет автоматизированные наборы сценариев для изменения настроек NGINX. После внедрения таких правил легитимные запросы к сайту не блокируются, поэтому владелец ресурса может долго не замечать проблему. Но часть обращений перенаправляется на сторонние серверы, где трафик можно анализировать, подменять содержимое страниц или вставлять рекламу и мошеннические схемы.

Целью кампании чаще становятся доменные зоны азиатских стран, в том числе .in, .id, .pe, .bd и .th, а также сайты в доменах образовательных и государственных учреждений. Отдельный акцент сделан на серверах с китайской панелью управления Baota, которая широко используется у местных провайдеров.

Специалисты поясняют, что механизм атаки строится на штатных возможностях NGINX. Вредоносные правила добавляются в блоки обработки адресов и используют функции проксирования и переписывания адресов. За счет этого входящий запрос внешне выглядит обычным, но фактически уходит на другой сервер. При этом злоумышленники подставляют служебные заголовки, чтобы сохранить видимость реального пользователя и усложнить обнаружение подмены.

Найденные инструменты работают поэтапно. Сначала запускается главный сценарий, который загружает остальные компоненты даже в тех случаях, когда стандартные утилиты скачивания недоступны. Затем отдельные модули ищут конфигурационные файлы NGINX и панели Baota, проверяют их на наличие прежних внедрений и аккуратно дописывают вредоносные фрагменты. Чтобы не вызвать сбой сайта, после изменений выполняется проверка конфигурации и мягкая перезагрузка службы. Если это не удается, применяется принудительный перезапуск.

Более продвинутые версии сценариев умеют обходить разные варианты расположения файлов настроек в Linux и контейнерных средах, ведут учет уже зараженных доменов и формируют сводную карту внедрений. Отчет затем отправляется на управляющий сервер злоумышленников.

Специалисты советуют администраторам проверить конфигурационные файлы NGINX на наличие подозрительных правил проксирования и неожиданных блоков обработки адресов, особенно если используются панели управления хостингом. Также рекомендуется включить контроль изменений файлов конфигурации и журналирование перезагрузок сервера. Это позволяет быстрее заметить несанкционированные правки и остановить перехват трафика.